Seu PC ficará até 30% mais lento! Falha gravíssima é encontrada nos processadores Intel

3 DE JANEIRO DE 2018

Na noite de ontem (2), o mercado internacional de tecnologia foi abalado com uma notícia bastante perturbadora. De acordo com o jornal britânico The Register, pesquisadores de segurança identificaram uma grave falha de segurança em todos os processadores fabricados pela Intel ao longo da última década, e, para consertar a vulnerabilidade, será necessário redesenhar o jeito como os sistemas operacionais modernos (Windows, macOS e Linux) são projetados.

Esse redesign, contudo, deve impactar diretamente no desempenho dos computadores, tornando-os até 30% mais lentos dependendo do modelo da CPU. A Microsoft já preparou uma atualização para o Windows 10 e deve ser lançá-la publicamente até a próxima terça-feira; enquanto isso, programadores responsáveis por distribuições do Linux também estão correndo contra o tempo para blindar o SO livre. A Apple, até o momento, não deu indícios de estar trabalhando em um patch para o macOS.

Mas, afinal, que falha é essa?

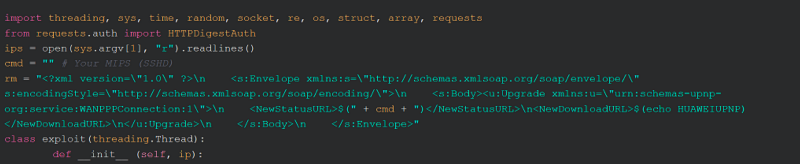

A vulnerabilidade, que nada mais é do que uma falha na arquitetura dos processadores modernos da fabricante, permite que qualquer programa consiga acessar a camada do kernel, que nada mais é do que o "núcleo" de um sistema operacional. Podemos dizer que ele é o cérebro do SO, sendo o responsável por iniciá-lo e fazer o gerenciamento de recursos do sistema para permitir que os processos sejam executados.

Por conter dados críticos e controlar todo o resto do computador, o kernel, na situação ideal, deve ficar escondido e inacessível para programas externos. Contudo, não é isso que acontece, e, graças a vulnerabilidade, até mesmo um código JavaScript presente dentro de uma página web é capaz de obter acesso ao componente. Dessa forma, hackers e malwares podem tomar acesso de todo o sistema operacional com facilidade, recuperando informações sensíveis e se aproveitando de outros exploits.

Como consertar?

Para evitar que a falha seja explorada, será necessário reescrever a estrutura dos sistemas operacionais e mover o kernel para um espaço de endereçamento totalmente novo, separando-o da camada do usuário em vez de simplesmente deixá-lo escondido dos processos em execução (o que acontecia até hoje).

O problema é que isso tornará o computador bem mais lento, visto que o SO precisará trafegar entre diferentes espaços de endereçamento sempre que precisar consultar o kernel ou recuperar alguma informação presente nele. No melhor dos casos, a redução de performance será de 5%; no pior, ela pode ser de até 30%.

Em um email enviado a programadores do kernel Linux após o Natal, Thomas Lendacky, engenheiro de software da AMD, afirmou que os processadores fabricados pela marca não possuem a falha dos CPUs da Intel. "A microarquitetura da AMD não permite referências de memória, inclusive de execuções especulativas, que acessam dados altamente privilegiados enquanto estão em uma camada menos privilegiada", explicou o executivo.

Execução especulativa é o nome dado à técnica em que o processador "tenta adivinhar" qual programa será aberto em seguida mesmo antes de você iniciar sua execução, tornando seu trabalho ainda mais ágil. Contudo, há indícios de que, no caso das CPUs da Intel, essa execução especulativa não faz uma verificação de segurança para checar se o nível de privilégio do processo é compatível com o nível de privilégio dos dados que ele está pedindo que o sistema recupere do kernel.

O impacto será grande

Vale lembrar que os impactos dessa vulnerabilidade não causará dores de cabeça apenas aos usuários finais, mas também ao mercado corporativo que utiliza soluções baseadas na nuvem.

Grandes serviços de cloud computing, como a Amazon Web Services e o Google Compute Engine, também terão seus desempenhos reduzidos, o que afeta seus clientes que utilizam tais espaços para executar aplicações corporativas. O Microsoft Azure, aliás, já anunciou que ficará fora do ar no dia 10 de janeiro, provavelmente para aplicar o patch de correção.

Até o momento, a Intel não emitiu uma declaração a respeito do assunto.

READ MORE